Các nhà nghiên cứu bảo mật của Doctor Web vừa cảnh báo lỗ hổng MiTM nguy hiểm trên UC Browser cho Android có thể cho phép kẻ tấn công "chiếm đoạt" thiết bị Android của người dùng từ xa.

- UC Browser - Tắt thông báo cập nhật phiên bản mới

- Tắt thông báo UC Browser Mini, loại bỏ thông báo trên UC Browser Mini

- UC Browser - Tải và cài đặt trên iPhone, iPad

- UC Browser - gỡ trình duyệt khỏi iPhone, iPad

- Đăng nhập UC Browser trên điện thoại

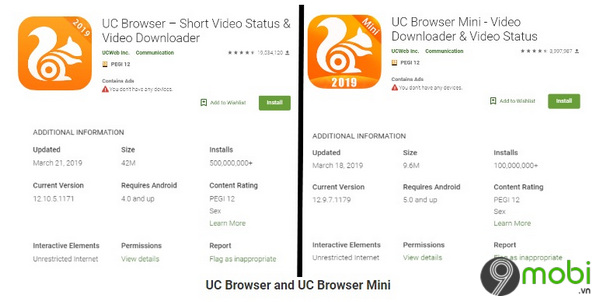

UC Browser và UC Browser Mini Android là các ứng dụng khá phổ biến, với hơn 600 triệu lượt tải xuống và cài đặt ứng dụng trên Google Play Store, vì vậy không quá khó hiểu khi kẻ tấn công nhắm mục tiêu đến các ứng dụng này.

Nguồn tin trên Bleepingcomputer cho hay, người dùng các ứng dụng bị ảnh hưởng bởi các cuộc tấn công MiTM bằng cách tải xuống và cài đặt thêm các module từ máy chủ của họ thông qua các kênh không được bảo vệ và bỏ qua máy chủ của Google Play.

Theo tài liệu hỗ trợ của Google về "quyền riêng tư, bảo mật và lừa đảo", các ứng dụng Android "được phân phối thông qua Google Play không được sửa đổi, thay thế hoặc tự cập nhật bằng bất kỳ phương thức nào ngoài cơ chế cập nhật của Google. Tương tự một ứng dụng không thể tải xuống mã thực thi (chẳng hạn các file dex, JAR, .so) từ các nguồn khác bên ngoài Google Play".

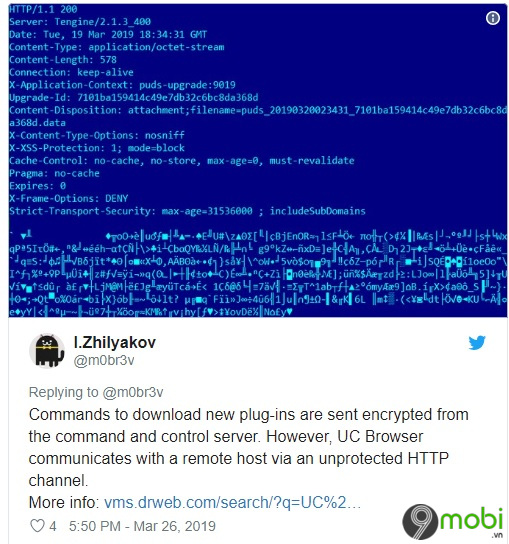

Các nhà nghiên cứu bảo mật của Doctor Web phát hiện ra rằng các ứng dụng có khả năng "bí mật" tải xuống các thành phần phụ trợ từ mạng Internet. "Trình duyệt nhận các lệnh từ máy chủ Command And Control và tải xuống các thư viện và module mới, bổ sung các tính năng mới có thể được sử dụng để cập nhật phần mềm".

Tiếp xúc người dùng thông qua các cuộc tấn công MitM

Mặc dù các ứng dụng UC Browser và UC Browser Mini chưa được phát hiện tải xuống và cài đặt các mã độc trên các thiết bị đã cài đặt các ứng dụng, nhưng nó có thể tải xuống và cài đặt thêm các module từ máy chủ khiến người dùng gặp nhiều rủi ro tiềm ẩn.

Trong báo cáo của mình, nhóm nghiên cứu Doctor Web giải thích: "không thể chắc chắn tội phạm mạng sẽ không hiểu được cách thức hoạt động của các máy chủ của nhà phát triển hoặc sử dụng tính năng cập nhật để lây nhiễm mã độc cho hàng trăm triệu thiết bị Android".

Kẻ tấn công cũng có thể sử dụng năng cập nhật trong UC Browser để thực hiện các cuộc tấn công MitM (man-in-the-middle attack), dẫn đến khả năng thực thi mã từ xa trên các thiết bị bị xâm nhập, vì ứng dụng giao tiếp với máy chủ của nó bằng cách sử dụng một kênh không được mã hóa thông qua HTTP.

Các yếu tố độc hại có thể thực thi thành công nội dung của nó trong các thông báo được gửi giữa các ứng dụng và máy chủ cập nhật có thể điều khiển ứng dụng UC Browser tải xuống các module độc hại từ các máy chủ mà chúng kiểm soát.

Các module này sẽ được khởi chạy trên các thiết bị nơi ứng dụng được cài đặt, và ứng dụng sẽ không thực hiện kiểm tra các module mà nó đã cài đặt, vì vậy các module được coi là an toàn nếu chỉ được tải xuống từ máy chủ của công ty.

Ngoài ra các nhà nghiên cứu bảo mật của Doctor Web cũng chia sẻ video mô tả cách thức cuộc tấn công MiTM, cụ thể các nạn nhân muốn xem tài liệu PDF bằng UC Browser phải tải xuống plug-in module để xem tài liệu từ các máy chủ cập nhật của ứng dụng.

Các nhà nghiên đã cứu chặn thông báo được gửi đến máy chủ cập nhật và thay thế module bằng một module được thiết kế để hiển thị thông báo "PWNED!" trên thiết bị của nạn nhân.

Bên cạnh đó ứng dụng UC Browser Mini cũng được tích hợp cơ chế cập nhật tương tự phá vỡ các kênh cập nhật chính thức của Play Store để tải xuống các module ứng dụng bổ sung không bị ảnh hưởng bởi lỗ hổng MiTM.

UC Browser cho máy tính cũng dễ bị tổn thương

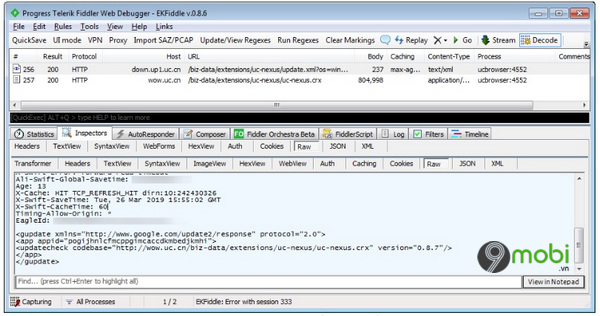

Theo kết quả nghiên cứu của BleepingComputer sau khi thử nghiệm cập nhật module có sẵn trong ứng dụng UC Browser cho máy tính cho thấy ứng dụng cũng dễ bị ảnh hưởng bởi các cuộc tấn công MiTM, điều này có thể cho phép các tác nhân xấu tải xuống các tiện ích mở rộng độc hại trên máy tính của người dùng.

UC Browser cho máy tính cũng yêu cầu người dùng tải xuống các module bổ sung để xem các tài liệu PDF và tải xuống các module này dưới dạng các tiện ích mở rộng Chrome từ các máy chủ cập nhật của ứng dụng ở Trung Quốc qua kết nối HTTP không an toàn như trong ảnh màn hình dưới đây:

Nhóm nghiên cứu đã liên hệ với Google và UCWeb Inc. (còn được gọi là UC Mobile), các công ty phát triển 2 ứng dụng, chia sẻ thông tin về các lỗ hổng được phát hiện trong các ứng dụng UC Browser và UC Browser Mini.

https://9mobi.vn/canh-bao-lo-hong-mitm-nguy-hiem-tren-uc-browser-cho-android-24705n.aspx

Tuy nhiên tại thời điểm viết bài, cả 2 trình duyệt hiện vẫn có sẵn và có thể tải xuống các thành phần mới, bỏ qua máy chủ Google Play. Vì vậy Taimienphi.vn khuyến cáo người dùng đã cài đặt các ứng dụng UC Browser cho Android nên gỡ bỏ cài đặt càng sớm càng tốt.